Sårbarheder i Microsoft Exchange Server udnyttes af HAFNIUM - og andre

Pjuske Rasmussen, Senior Solution Architect/Product Owner Office 365

Den 2. marts 2021 meddelte Microsoft, at hackergruppen HAFNIUM har fundet sårbarheder i Exchange Server 2010 - 2019. HAFNIUM udnyttede sårbarhederne mod specifikke organisationer og virksomheder, men senere er andre hackergrupper også begyndt at udnytte sårbarhederne mod en bredere kreds af organisationer og virksomheder. Det er Microsofts forventning, at udbredelsen af angrebet vil vokse.

Vi ser også angreb på Exchange Server-installationer i Danmark. I dette indlæg kan du læse mere om, hvordan du opdaterer din Exchange server eller lukker for de tjenester, der er påvirket af angrebet.

Hvilke versioner er påvirket?

Det er disse versioner af Exchange Server, som har en eller flere sårbarheder - og det er skrivende stund uanset hvilken CU (Cumulative Update), der er installeret:

- Exchange Server 2019

- Exchange Server 2016

- Exchange Server 2013

- Exchange Server 2010

Hvad skal du gøre?

Først skal du identificere, hvilken version eller versioner af Exchange Server inkl. opdatering, I har jeres Exchange-organisation. I Exchange Server build numbers and release dates findes en komplet liste over Exchange Server versioner og opdateringer (builds) fra Exchange Server 4.0 til Exchange Server 2019. Denne liste bliver løbende opdateret, når der frigives nye Cumulative Updates.

For Exchange Server 2013 - 2019 kan du få oplysninger om versionerne i Exchange-organisation ved at afvikle denne cmdlet i Exchange Management Shell:

Get-ExchangeServer | Format-List Name,Edition,AdminDisplayVersion

På Description of the security update for Microsoft Exchange Server 2019, 2016, and 2013: March 2, 2021 (KB5000871) under "Method 3: Microsoft Download Center" finder du den opdatering, der passer med din Exchange Server version. Hvis der ikke findes en sikkerhedsopdatering, der passer til din version af Exchange Server, skal du først installere en Cumulative Update, hvor der findes en sikkerhedsopdatering til. Det anbefales, at installere den nyeste Cumulative Update. Man finder de af Microsoft understøttede versioner i Exchange Server build numbers and release dates (se ovenfor).

Husk, at når du installerer en Cumulative Update, så er der hele Exchange Server, der bliver skiftet ud. Det er derfor ikke muligt at rulle tilbage til forrige version.

Når du har fundet den sikkerhedsopdatering, der passer til din version af Exchange Server, er proceduren som følger:

-

- Download sikkerhedsopdateringen og gem den f.eks. i "C:\Temp" på den enkelte Exchange Server.

- Slå eventuelt midlertidigt antivirus fra.

- Åbn en kommandoprompt som administrator (dvs. "Run as administrator").

- Skriv hele stien til filen. Hvis der er tale om Exchange Server 2019, vil det f.eks. være:

C:\Temp\Exchange2019-KB5000871-x64-en.msp - Gennemfør installationen.

- Slå antivirus til igen.

- Vigtigt: Serveren beder ikke om at blive genstartet, men den skal genstartes for at opdateringen har effekt.

Bemærk, at hvis man efterfølgende installerer en Cumulative Update, som ikke indeholder sikkerhedsopdateringen, skal sikkerhedsopdateringen installeres igen på samme måde som beskrevet ovenfor.

Hvis man benytter Exchange Server 2010, skal man have installeret Service Pack 3 for at kunne installerer opdateringen. Microsoft har frigivet Update Rollup 32 til denne version af Exchange Server. Den installeres efter samme procedure, som for Exchange Server 2013 - 2019.

Hvad gør vi, hvis vi ikke kan installere opdateringen lige nu?

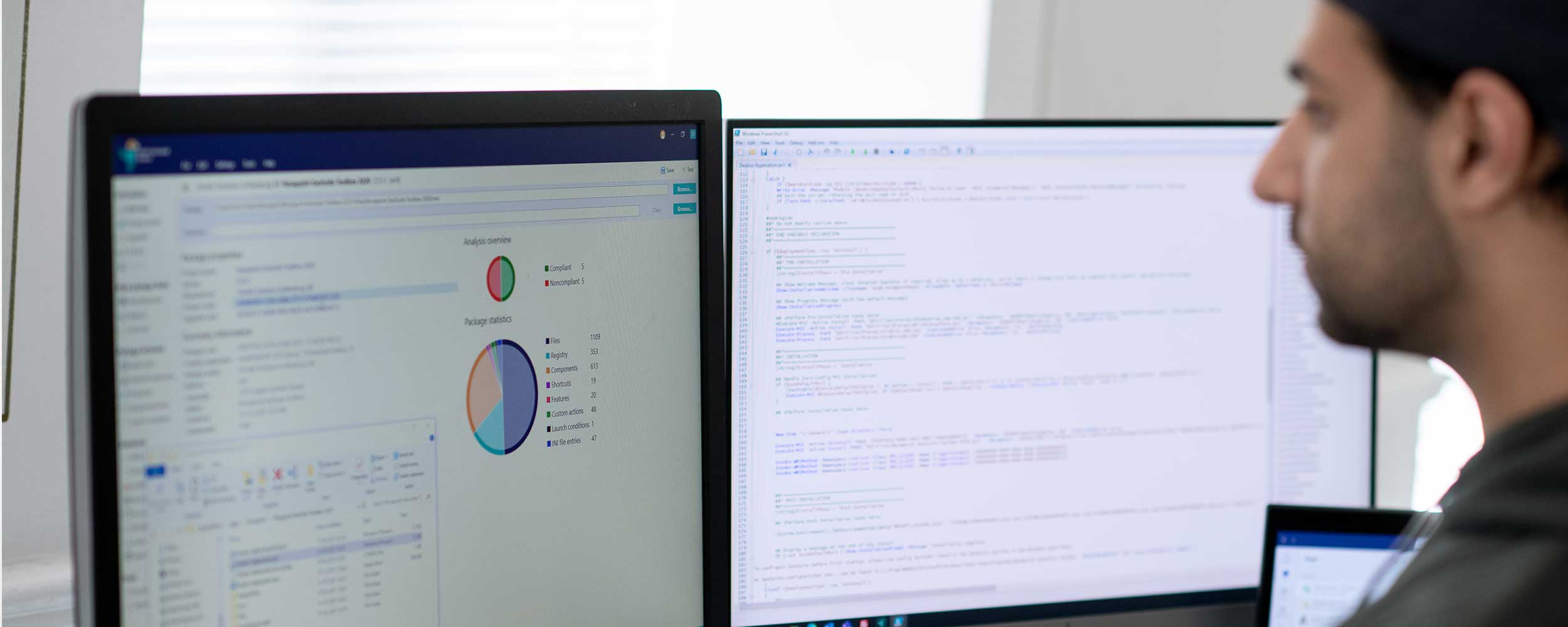

Microsoft har i Microsoft Exchange Server Vulnerabilities Mitigations – updated March 9, 2021 beskrevet, hvordan man lukker ned for de tjenester, som er udsat. Til det formål, har de udviklet PowerShell-scriptet ExchangeMitigations.ps1. Man skal være opmærksom, at dette script bl.a. vil lukke for:

- Exchange Control Panel - dvs. hjemmesiden til Exchange administration. Al administration vil herefter kun kunne forgå vha. PowerShell.

- Download af offline adressebogen - dvs. Outlook, som kører i "Cachelageret Exchange-tilstand" vil ikke få opdateret adressebogen.

Har vi været udsat?

Microsoft har frigivet 2 værktøjer, som kan give en indikation af, om ens Exchange Servere har var udsat for et angreb.

PowerShell-scriptet Test-ProxyLogon.ps1. Det foretager et check af Exchange Serveren, hvor det afvikles. Scriptet kan afvikles med forskellige parametre. Disse er beskrevet i selve scriptet (det er desværre ikke opbygget efter PowerShell-standarden, så man kan ikke benytte Get-Help .\Test-ProxyLogon.ps1 - man er nødt til at åbne scriptet i f.eks. Notepad). Hvis man f.eks. har flere Exchange Servere i sin Exchange-organisation, kan man får tjekket alle serverne ved at afvikle scriptet på denne måde:

Get-ExchangeServer | .\Test-ProxyLogon.ps1 -OutPath C:\Temp\Logs

En anden mulighed er at kører Microsoft Support Emergency Response Tool (MSERT) på den enkelte Exchange Server. Vælger man "Full scn", skal man afsætte flere timer for at få resultatet.